Сообщение авиакомпании:

В связи с глобальным сбоем в системе бронирования Leonardo (Сирена-Трэвел), временно ограничены регистрация пассажиров и багажа, оформление, переоформление и возврат билетов и дополнительных услуг во всех каналах продаж авиакомпании (сайт, контакт-центр, агенты). Возможны корректировки в расписании.

На данный момент поставщиком услуг предпринимаются меры для скорейшего восстановления штатной работы системы.

В связи со сбоем в системе бронирования Leonardo (Сирена-Трэвел) по независящим от авиакомпании причинам возможны корректировки расписания путем переноса времени вылета, а также отмены некоторых рейсов по всей маршрутной сети.

Пассажиры отмененных рейсов после восстановления штатной работы системы Leonardo могут перебронировать билеты на последующие рейсы, выполняемые в ближайшие 10 дней от даты отменённого вылета, либо оформить вынужденный возврат стоимости билетов.

Просим следить за информацией на онлайн-табло на сайте Аэрофлота, информационных табло аэропортов и за объявлениями по громкой связи.

Регистрация пассажиров и багажа осуществляется только в аэропорту в ручном режиме, что увеличивает время прохождения предполетных процедур.

Также ряд авиакомпаний и аэропортов сообщают об ограничениях в связи со сбоем систем регистрации и бронирования. По данным РИА Новости:

"Аэрофлот" предупредил об ограничении регистрации пассажиров и возможных корректировках в расписании. Возможны отмены рейсов.

Временно ограничены оформление, переоформление и возврат билетов и допуслуг "Победы".

Временно ограничены регистрация пассажиров и багажа, приобретение допуслуг Azur air.

Временно ограничены оформление билетов и допуслуг авиакомпании Nordwind.

Временно недоступны сервисы покупки и возврата билетов компании "Уральские авиалинии".

Регистрация пассажиров ограничена в аэропортах Краснодара и Сочи.

Вручную пассажиров регистрируют в аэропортах Волгограда, Нижнего Новгорода, Оренбурга.

"Жуковский" перевел службы на усиленный режим работы.

На фоне сбоя системы бронирования применяется ручной способ регистрации на рейсы, сообщил Минтранс. Министерство и Росавиация минимизируют влияние сбоя на расписание полетов.

Создан оперштаб по восстановлению работоспособности системы бронирования, сообщил "Ростех".

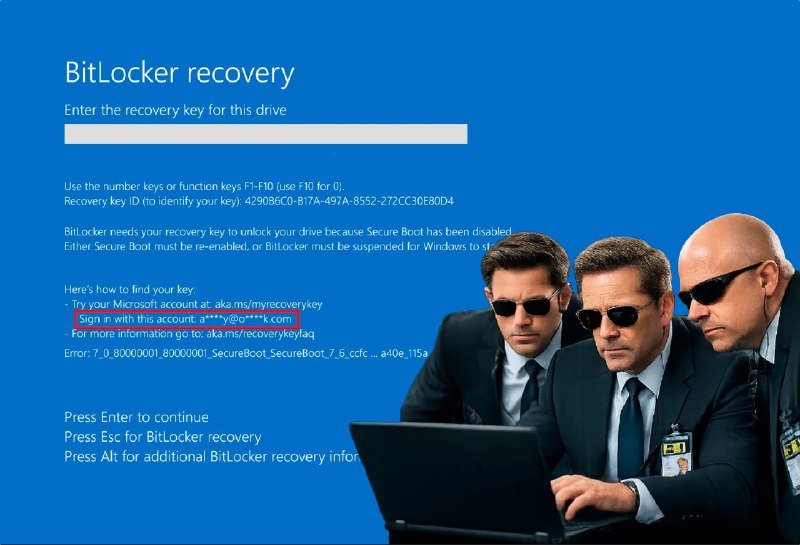

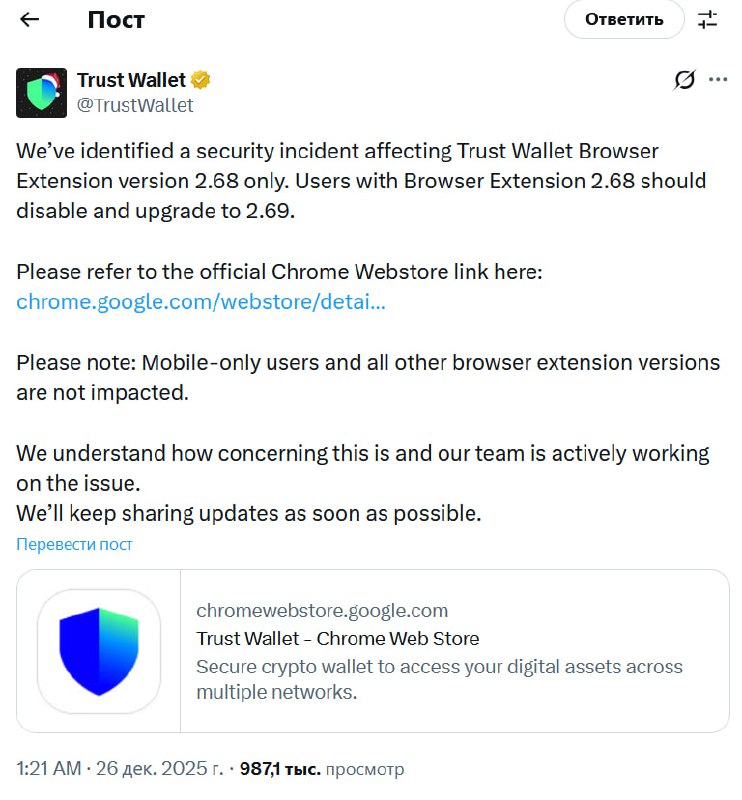

Cвзано ли это с кибератакой или сугубо технический сбой? — официальных комментариев пока нет.

--------------------------

Работоспособность системы бронирования Leonardo восстановлена, сообщают СМИ со ссылкой на "Ростех".

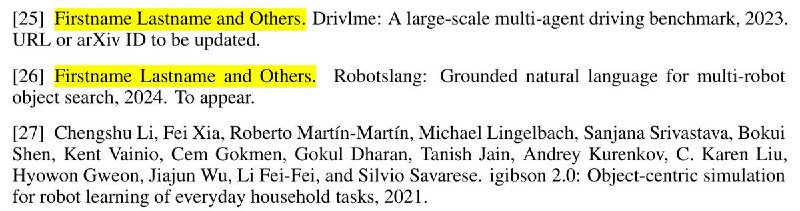

@Russian_OSINT