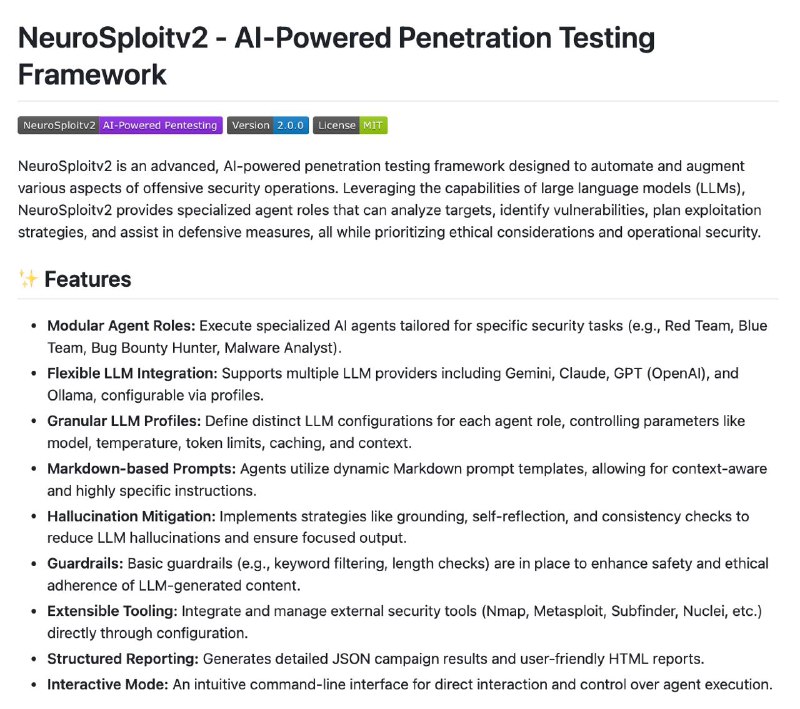

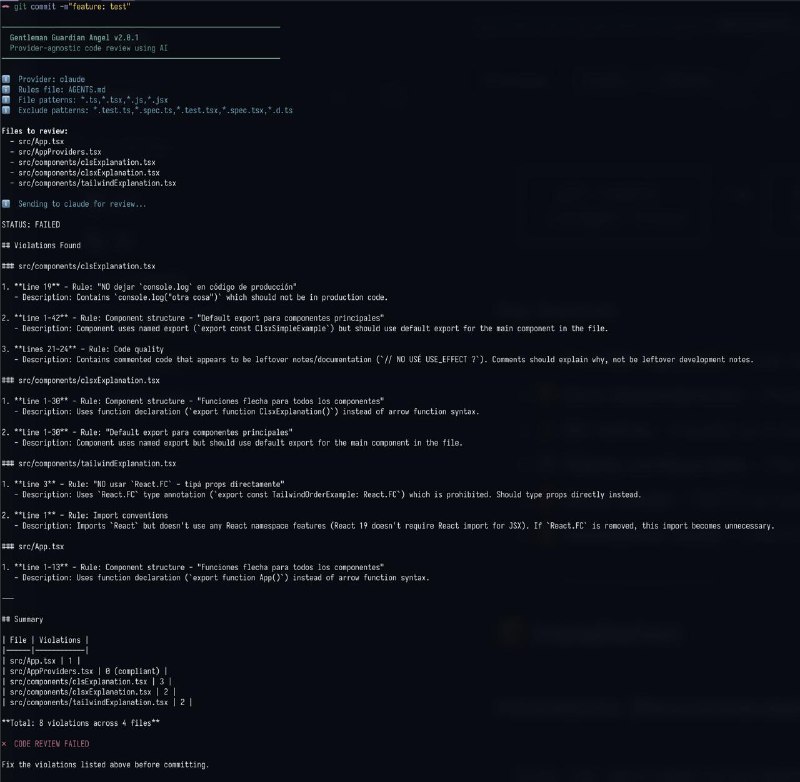

NeuroSploit v2 -

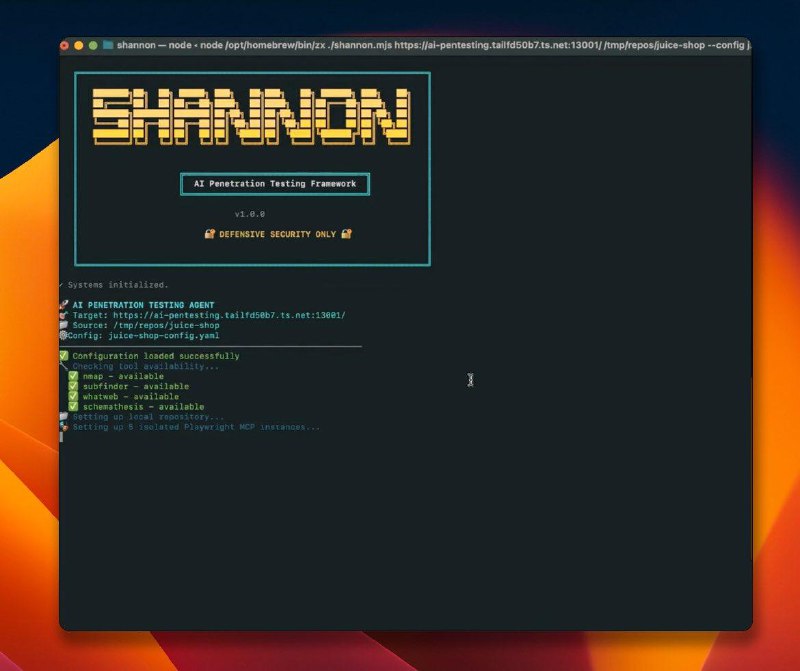

продвинутый AI-фреймворк для тестирования на проникновение (пентеста).NeuroSploit v2 использует большие языковые модели, чтобы автоматизировать и усилить offensive security.

Фреймворк помогает анализировать цели, находить уязвимости, планировать эксплуатацию и поддерживать защитные меры, сохраняя фокус на этике и операционной безопасности.

Основные возможности:

• Агентная архитектура Специализированные AI-агенты под разные роли: Red Team, Blue Team, Bug Bounty Hunter, Malware Analyst.

• Гибкая интеграция LLM Поддержка Gemini, Claude, GPT (OpenAI) и Ollama с настройкой через профили.

• Тонкая настройка моделей Отдельные LLM-профили для каждой роли: выбор модели, температура, лимиты токенов, кэш и контекст.

• Markdown-промпты Динамические шаблоны промптов, адаптирующиеся под задачу и контекст.

• Расширяемые инструменты Интеграция Nmap, Metasploit, Subfinder, Nuclei и других security-инструментов через конфигурацию.

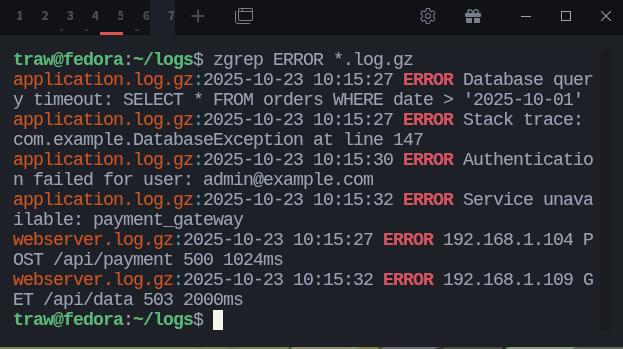

• Структурированные отчёты JSON-результаты кампаний и удобные HTML-отчёты.

• Интерактивный CLI Командная строка для прямого управления агентами и сценариями.

NeuroSploit v2 - пример того, как agentic AI превращает пентест из ручной работы в управляемую автоматизацию.

git clone https://github.com/CyberSecurityUP/NeuroSploitv2.git

cd NeuroSploitv2

Github: https://github.com/CyberSecurityUP/NeuroSploit

@ai_machinelearning_big_data

#python #Penetrationtesting #llm #mlops #Cybersecurity

5.61K views07:14